作者:劉家維、李美雯 /臺服務機構 北區學術網路資安維運中心、國立台灣大學計算機網路中心

APT攻擊是一種常見的網路攻擊手法之一,駭客集團攻擊目標針對特定組織,除了多種攻擊手法之外且具有潛伏期長的特質。近年來APT集團逐漸將入侵的對象鎖定攻擊標的的服務或軟體供應商,並利用合法的軟體更新管道將惡意程式植入目標裝置以達成滲透目的。

什麼是進階持續性威脅(Advanced Persistent Threat, APT

近幾年APT的攻擊由較為傳統的社交工程郵件,偽造的郵件資訊誘使被害者點擊超連結或附件植入惡意程式,逐漸轉變為水坑式攻擊手法(watering hole),水坑式攻擊名稱取自非洲大草原鱷魚守株待兔的概念,比喻在目標必經之地設好陷阱,等待目標自投羅網。

圖1.(圖片來源:http://www.sohu.com/a/297719423_100172772)

此種攻擊包含三個階段:

第一階段:

透過觀察攻擊標的網路使用習慣,找出該目標經常連線的合法網站。

第二階段:

蒐集這些網站的弱點或是Zero Day漏洞,並利用漏洞於合法網站上植入惡意的Javascript程式碼。

第三階段:

當攻擊標的連線至該合法網站時,可達到與社交工程電子郵件點擊惡意連結一樣的效果,在被攻擊者的主機植入惡意程式,達到滲透的目的。

該攻擊手法雖然較為迂迴,效率上比利用社交工程信件來差,卻在利用人們信任經常使用的網站上勝出,同時也讓電子郵件社交工程演練的成效大打折扣。

APT攻擊常見的攻擊流程

駭客從事APT滲透時通常可分為下列幾個階段。當外部的防禦措施被攻破後,內部主機的防護也隨之瓦解。

一、入侵前的資訊蒐集

蒐集攻擊標的伺服器的弱點或目標人員不良之使用習慣,在APT攻擊過程中佔了相當大的比重。以網站服務入侵為例,首先可以查看目標Server Response Headers、Cookie內所包含的訊息,確認網頁Server的類型與版本,或利用瀏覽器擴充套件、Nmap、Shodan等皆能夠快速取得攻擊伺服器的相關訊息。若針對攻擊目標人員,則可利用社群軟體觀察其網路活動及使用習慣,訂製出客製化的社交工程攻擊手法。

二、滲透防線與對外通訊

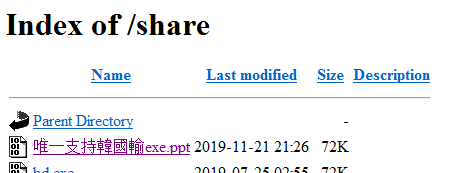

掌握了攻擊目標人員的使用習慣,利用網路上免費的攻擊工具製作偽裝過的後門程式,放在公開網站上,誘使攻擊目標下載並執行。以下為一簡單的操作範例,惡意檔案類型可利用特殊的手法使EXE執行檔,偽裝成其他的檔案格式(如:簡報檔案類型PPT、純文字檔案類型TXT、壓縮檔案類型ZIP)降低目標人員的戒心。

圖2.公開瀏覽與下載的網頁範例

這7個階段依活動範圍在企業內部或外部,可分為2個部分與其底下的策略(Tactics):(1)PRE-ATT&CK和(2)Enterprise ATT&CK,其中值得注意的是,PRE-ATT&CK大多數活動都是在企業外部,沒有辦法準確紀錄,因此針對PRE-ATT&CK進行的緩解措施不太有效,應著重在Enterprise ATT&CK。

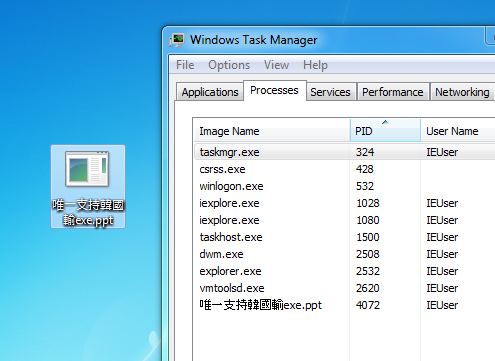

圖3.背景運行的後門程式

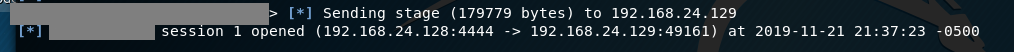

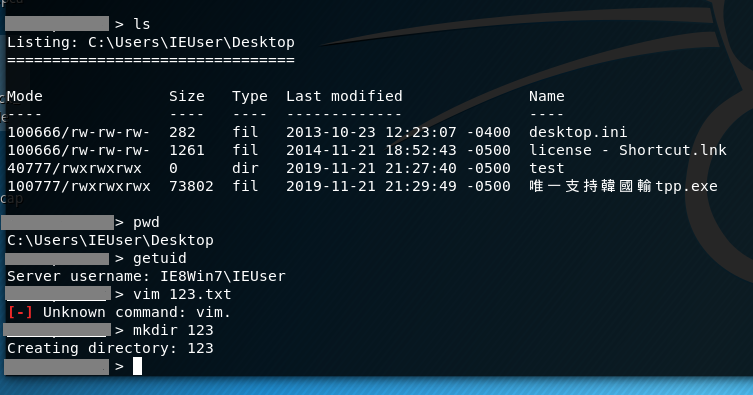

檔案執行後,表面上雖無任何程式被執行,但由上圖中可以發現後門程式已潛伏在背景運作,並且與外部C&C主機進行連線,如下圖所示。C&C伺服器全名為Control and Command Server是指用來接收從遠端主機反彈回來的command shell,讓駭客可以遠端下達命令的伺服器。從範例中,可以看到因受害主機執行惡意程式後,C&C伺服器透過反彈的shell對入侵標的下達任意指令,如:查看受害主機檔案、建立資料夾…等。同時,我們也可以從目錄清單中看出真實的惡意程式檔案類型為exe執行檔,而非PowerPoint簡報檔案類型(ppt)。

圖4.C&C伺服器利用受害主機的SHELL建立連線

圖5.C&C伺服器遠端在受害主機建立資料夾

圖6.顯示受害主機端新增的資料夾

三、於內部網路進行橫向擴散

接下來攻擊者利用遭入侵的主機作為跳板機進行提權動作,以獲取更高的主機使用權限。甚至針對內部網路防護不足的問題,將後門程式在內網擴散以掌控更多的設備。

四、外傳加密資料與清除入侵痕跡

最後駭客會挑選適當的時機,將重要的資料打包外傳,並清除入侵痕跡,造成組織的重大損失及調查的困難。若為銀行金融單位則不只金錢上的損失,聲譽上的侵害更是難以承受。

APT供應鏈攻擊(Supply Chain Attack)

近幾年KMPlayer、Firefox、CC leaner等知名軟體皆陸續爆發供應鏈攻擊事件,其官方主機遭到駭客入侵,將網站上的安裝軟體置換成有木馬程式的版本,讓所有使用官方網頁下載安裝程式的使用者主機中木馬後門程式。

名列全球第五大電腦供應商的華碩集團,也於今年三月遭資安公司揭露,筆記型電腦更新軟體ASUS Live Update 伺服器主機遭駭客集團入侵,並且利用合法的更新管道植入後門程式。該後門程式偽裝成更新軟體並且擁有華碩官方的數位簽章,使大多數的防毒軟體因為合法的數位簽章而失去了阻擋惡意程式的效果,用戶也因為信任官網派送的的更新程式而難以察覺設備已遭感染。資安分析人員在惡意程式樣本中發現了約600個攻擊目標的網路卡號MAC address列表,當感染者設備MAC位址相符時,才進行下一階段的惡意程式下載作業,顯示這次攻擊具備強烈的針對性,鎖定特定族群,並非亂槍打鳥式的攻擊。此次供應鏈攻擊手法被稱為「ShadowHammer」。

這類事件凸顯了供應鏈攻擊手法多樣性與高度危險性,當客戶信任的軟體或服務供應商遭入侵時,一般的防毒軟體皆已失去了基本防護的功用。

APT攻擊的防禦機制

多型態及多面向的APT攻擊對資安管理者來說,是一個非常艱鉅的挑戰。由於APT攻擊具有客製化惡意程式的特性,與偵測特徵碼的資安設備防護機制完全不同。因此,有效防止APT攻擊的策略應包含三個階段:入侵前的防護、遭入侵後內部遏阻、最後是了解惡意活動足跡與事件的調查及補救。

世界上沒有百分之百無漏洞的防禦機制,唯有加強管理者與使用者的防護能力,以提高駭客入侵的難度。系統管理者與使用者也須利用不同的防護策略及準則,盡力完善自身的防護成效。

一、管理者端的防護策略

1. 掌握最新的威脅情資和漏洞資訊,及時進行系統漏洞修補及軟體版本更新

2. 嚴格執行存取權限控管及多因子認證(Multi-Factor Authentication , MFA)機制,強化帳號密碼管理,提高系統整體安全。

3. 建立設備異常登入或連線預警系統,並保留系統及檔案伺服器的存取紀錄。

二、使用者端的防護準則

1. 養成良好的網路使用習慣

2. 提升對電子郵件社交工程攻擊的防護意識

3. 安裝正版防毒軟體並自動更新病毒碼及定期進行系統弱點掃描

參考資料

1. 資安趨勢部落格(什麼是 APT進階持續性威脅 (Advanced Persistent Threat, APT)?) :https://blog.trendmicro.com.tw/?p=12

2. 資安人(MIS的逆襲-企業怎麼面對APT攻擊?) :https://www.informationsecurity.com.tw/article/article_detail.aspx?aid=6321

3. TechNews(華碩更新軟體遭劫持,將自動幫你裝後門) :http://technews.tw/2019/03/26/asus-update-software-is-hijacked-and-will-automatically-install-the-back-door-for-you/

4. 資安人(與其假造不如入侵合法網站 水坑式攻擊成APT最新手法) :https://www.informationsecurity.com.tw/article/article_detail.aspx?aid=7413

5. 資安趨勢部落格(APT 攻擊的六大階段):https://blog.trendmicro.com.tw/?p=13542

6. INFO SECURITY(三階段週期打造APT防護)

7. https://www.informationsecurity.com.tw/article/article_detail.aspx?aid=8381