作者:游子興 / 臺灣大學計算機及資訊網路中心資訊網路組副理

介紹政府組態基準GCB(Government Configuration Baseline)制訂之緣起與目的,並依據實際導入經驗分享導入GCB規則常見之盲點及改善方法,另外因為技服GCB是以最高資安標準進行制訂,全部導入會有執行上的困難,因此本文提供四種排除項之參考來源供讀者參考。

政府組態基準GCB

政府組態基準GCB(Government Configuration Baseline)制訂之目的,在於規範資通訊終端設備(如個人電腦) 的一致性安全設定(如密碼長度、更新期限等),以降低成為駭客入侵管道,進而引發資安事件之疑慮。

行政院國家資通安全會報技術服務中心https://www.nccst.nat.gov.tw/GCB依據作業系統、瀏覽器、網通設備、應用程式等,制訂了多套GCB標準規範,常用之導入項目統計如下表1:

表1

|

項目

|

技服GCB規則項數

|

|

Win10

|

345

|

|

Windows Server 2016 590

|

590

|

|

Red Hat Enterprise Linux 8

|

292

|

|

IE11

|

154

|

|

Chrome

|

33

|

|

Firefox

|

52

|

|

Edge

|

12

|

|

Wireless

|

19

|

|

Fortigate Firewall 46

|

46

|

|

…

|

…

|

|

總數

|

1500+

|

GCB規則盲點

組態基準GCB之制訂目的在於降低資通安全設備之風險,但應掌握之精髓意旨,而非僅是依照標準建議值直接套用。例如在技服提供之文件:TWGCB-01-005_Microsoft Windows 10政府組態基準說明文件(V1.3).docx,其中項次93, 94之建議設定值如下表2,目的在於將Windows10之系統內建帳號Administrator, Guest更名為Renamed_Admin, Renamed_Guest,其用意在於避免駭客利用此兩個系統內建帳號,嘗試進行惡意登入行為。但若導入GCB單位直接依照系統建議值設定,因為技服GCB文件為公開資訊,駭客可以輕易知道導入GCB規則之單位,其Windows10內建帳號已經改成Renamed_Admin, Renamed_Guest,如此並未達到當時制訂此兩項規則之用意,因此在實際執行設定時,其較佳之建議設定值應為XYZ_Admin, XYZ_Guest,其中XYZ為各單位自訂之任意字元即可。

表2

|

項次

|

TWGCB-ID

|

類別

|

原則設定名稱

|

說明

|

GPO設定路徑

|

GCB設定值

|

|

93

|

TWGCB-01-005-0093

|

安全性選項\帳戶

|

帳戶:重新命名系統管理員帳戶

|

此項原則設定將重新命名已知的Administrator帳戶,透過使用不同的帳戶名稱與Administrator帳戶之安全性識別碼(SID)相關聯,使得未經授權的人員較不容易猜出有此特殊權限的使用者名稱與密碼組合

|

電腦設定\Windows設定\安全性設定\本機原則\安全性選項\帳戶:重新命名系統管理員帳戶

|

Renamed_Admin

|

|

94

|

TWGCB-01-005-0094

|

安全性選項\帳戶

|

帳戶:重新命名來賓帳戶名稱

|

此項原則設定將重新命名已知的Guest帳戶,透過使用不同的帳戶名稱與Guest帳戶之安全性識別碼(SID)相關聯,使得未經授權的人員較不容易猜出此使用者名稱與密碼組合

|

電腦設定\Windows設定\安全性設定\本機原則\安全性選項\帳戶:重新命名來賓帳戶名稱

|

Renamed_Guest

|

另外在GCB規則中有多項設定內容為”拒絕xxx帳號進行存取或登入“如下表3所列,這些設定之用意在於拒絕系統內建帳號及群組Guests,被駭客用來登入系統或執行高權限之指令與動作。

表3

|

項次

|

TWGCB-ID

|

類別

|

原則設定名稱

|

說明

|

GPO設定路徑

|

GCB設定值

|

|

192

|

TWGCB-01-005-0192

|

使用者權限指派

|

拒絕從網路存取這台電腦

|

‧ 此項原則設定決定會阻止哪些使用者從網路存取電腦

|

電腦設定\Windows設定\安全性設定\本機原則\使用者權限指派\拒絕從網路存取這台電腦

|

NT AUTHORITY\Local Account,Guests

|

|

193

|

TWGCB-01-005-0193

|

使用者權限指派

|

拒絕以批次工作登入

|

‧ 此項原則設定決定會阻止哪些帳戶以批次工作登入

|

電腦設定\Windows設定\安全性設定\本機原則\使用者權限指派\拒絕以批次工作登入

|

Guests

|

|

194

|

TWGCB-01-005-0194

|

使用者權限指派

|

拒絕以服務方式登入

|

‧ 此項原則設定決定會阻止哪些服務帳戶以服務方式登錄處理程序

|

電腦設定\Windows設定\安全性設定\本機原則\使用者權限指派\拒絕以服務方式登入

|

Guests

|

|

195

|

TWGCB-01-005-0195

|

使用者權限指派

|

拒絕本機登入

|

‧ 此項原則設定決定將阻止哪些使用者登入電腦

|

電腦設定\Windows設定\安全性設定\本機原則\使用者權限指派\拒絕本機登入

|

Guests

|

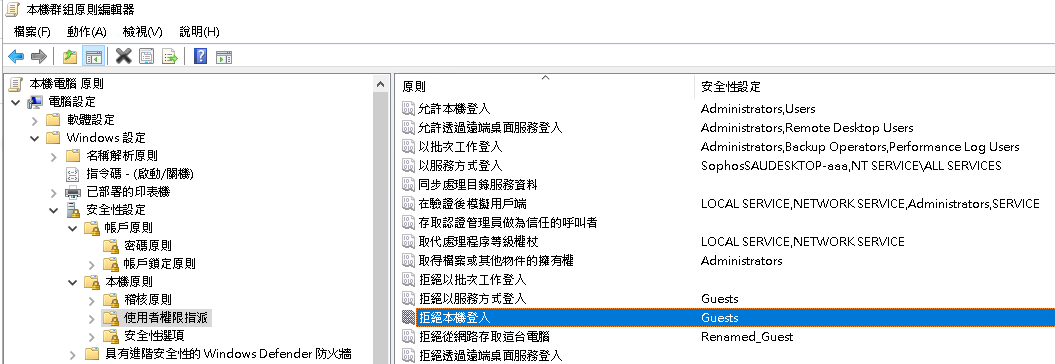

但須特別注意的是,這些GCB設定值會Overwrite原先系統之設定值,例如在一台有安裝 Sophos 防毒軟體的電腦中,原先拒絕本機登入之設定值為 SophosSAUDESKTOP-aaa 及 Guest 兩個帳號,如下圖1

圖1

但是在導入GCB規則後,此項規則之SophosSAUDESKTOP-aaa 帳號被移除,而僅剩下Guest帳號如下圖2,如此結果反而讓導入GCB的電腦更不安全,因此對於”拒絕xxx帳號進行存取或登入“之相關規則,需特別留意原先之設定值。

圖2

GCB排除項Review

行政院技服提供之GCB規則範本是依據最高資訊安全標準之建議設定值,完整導入後對於一般使用者在日常作業時可能會造成困擾,因此通常導入單位會依據使用者反餽資訊,逐步整理彙整成GCB排除項,排除項中需詳細註明排除之原因及適用之範圍。

本文依據台大計資中心2021年8月導入GCB之經驗,歸納排除項之參考來源可包含如下:

1. 技服GCB規則Review

‧ 顯而易見、難以達成

‧ 造成使用者不便且低風險等級

2. 技服GCB網站FAQ

3. 其他單位導入經驗 (智慧財產權)

4. 自行測試及使用者回饋

技服GCB規則Review

如前所述GCB規則範本是依據最高資訊安全標準之建議設定值,需逐條檢視是否可實際執行。

1.顯而易見、難以達成

下表4以技服提供:TWGCB-03-001_無線網路政府組態基準說明文件v1.1_1081224.docx 之設定規範為例,依照描述內容每項皆有實際執行之困難,因此這些項目就可列為排除項。 |

表4

|

項次

|

TWGCB-ID

|

類別

|

原則設定名稱

|

說明

|

GPO設定路徑

|

|

5

|

TWGCB-03-001-0005

|

|

變更預設 SSID

|

變更預設的SSID,並且採用不足以識別為特定組織所使用之無線網路名稱

|

Basic Settings > Wireless Settings > Network Name (SSID) > Rename

|

|

6

|

TWGCB-03-001-0006

|

|

關閉SSID廣播

|

關閉SSID的廣播模式,並要求使用者自行記錄連線的SSID

|

Basic Settings > Wireless Settings > SSID Visibility > Disable

|

|

10

|

TWGCB-03-001-0010

|

存取控制

|

啟用MAC位置過濾

|

如果採用自動化的裝置網路登錄,應啟用MAC位置過濾功能

|

Filters > MAC Bypass > 設定MAC名單

|

|

11

|

TWGCB-03-001-0011

|

|

關閉DHCP協定

|

關閉DHCP協定,並指定固定靜態IP位置給每個終端使用者

|

DHCP Server > Static Pool Settings

|

2.造成使用者不便且低風險等級

下表5為Windows 10關於Microsoft Store 之設定規範,依照描述內容其目的在禁止使用者從Microsoft Store下載安裝應用程式,其使用情境應該就是不讓使用者自行安裝任何應用程式,而使用系統內建或預先由IT人員已安裝好之程式。但在單位內實際環境中卻會造成使用者不便,且應用程式來源為Microsoft Store,理論上已經過微軟官方之檢測後方可上架至Microsoft Store中,因此可判斷為低風險等級且可考慮列為排除項。 |

表5

|

項次

|

TWGCB-ID

|

類別

|

原則設定名稱

|

說明

|

GPO設定路徑

|

GCB設定值

|

|

284

|

TWGCB-01-005-0284

|

Windows元件

|

關閉Microsoft Store應用程式

|

拒絕或允許存取Microsoft Store應用程式

|

電腦設定\系統管理範本\Windows元件\市集\關閉Microsoft Store應用程式

|

啟用

|

|

285

|

TWGCB-01-005-0285

|

Windows元件

|

停用來自Microsoft Store的所有應用程式

|

如果停用此項原則設定,會防止啟動來自Microsoft Store的所有應用程式(不論是預先安裝或已經下載)。應用程式將不會更新。此外,也會停用Microsoft Store

|

電腦設定\系統管理範本\Windows元件\市集\停用來自Microsoft Store的所有應用程式

|

停用

|

| 下表6為瀏覽器類別中 Chrome 之設定規範,項次14,32 為關閉表單自動填入功能,項次18 為關閉無痕模式之使用,此兩項功能可判斷為低風險等級,但皆會造成使用者不便,因此也可考慮列為排除項。 |

表6

|

項次

|

TWGCB-ID

|

類別

|

原則設定名稱

|

說明

|

GPO設定路徑

|

GCB設定值

|

|

14

|

TWGCB-02-003-0014

|

Google Chrome

|

啟用自動填入

|

‧ 啟用「Google Chrome」的「自動填入」功能,並允許使用者使用先前儲存的地址或信用卡資料等資訊自動填寫網路表單

|

電腦設定\系統管理範本\Google Chrome\已淘汰的政策\啟用自動填入

|

停用

|

|

18

|

TWGCB-02-003-0018

|

Google Chrome

|

無痕模式適用性

|

指定使用者是否可以在Google Chrome中以無痕模式開啟網頁

|

電腦設定\系統管理範本\Google Chrome\無痕模式適用性

|

啟用 無痕模式已停用

|

|

32

|

TWGCB-02-003-0032

|

Google Chrome

|

啟用地址的自動填入功能

|

啟用「Google Chrome」的「自動填入」功能,並允許使用者利用先前儲存的地址資訊自動填寫網路表單

|

電腦設定\系統管理範本\Google Chrome\啟用地址的自動填入功能

|

停用

|

技服GCB規則Review

政府組態基準GCB(Government Configuration Baseline)制訂之目的,在於規範資通訊終端設備(如個人電腦) 的一致性安全設定(如密碼長度、更新期限等),以降低成為駭客入侵管道,進而引發資安事件之疑慮。

其他單位導入經驗 (智慧財產權)

關於資通安全法規範,被評定為A或B級之單位需符合GCB規範,因此可從目前已導入GCB之單位提供排除項之參考依據,唯此部分牽涉到各單位之智慧財產權,台大計資中心提供2021年8月導入技服GCB規則之排除項目,並增加風險等級欄位以供參考,目前已經放於臺北區網I之網站中,請參考:https://www.tp1rc.edu.tw/document/GCB_Exclusion_NTU.xlsx

自行測試及使用者回饋

因各單位之角色與使用軟體各不相同,因此使用者回饋資訊也是找出排除項重要的來源之一,另外建議應區分不同工作角色(行政人員、程式設計師、網管人員等),訂立多套GCB規則範本。若所有電腦不區分工作角色都套用相同規則,將導致排除項非常多,可能造成資安破口。

結論

組態基準GCB制訂之目的在於降低資通安全設備之風險,應取其GCB精神,而非規則細項。例如可先從計中管理之網路設備著手,針對不同的網路設備例如Router, Switch, Firewall, 資安設備等,針對各種服務例如Login, NTP, SSH, SNMP等,可制訂一致之設定規則範本,如此將可大幅降低資安風險。