作者:劉家維 / 北區學術網路資訊安全維運中心資安工程師 ; 李美雯 / 臺灣大學計算機及資訊網路中心程式設計師

繼取消無限雲端空間與無限相簿空間後,Google於2021年2月宣布,將停止GSuite教育版的無限儲存空間,並從2022年7月起,將儲存空間減少到100TB。 預估教育體系對龐大資料儲存之需求,自建NAS網路儲存系統可能為未來替代方案的趨勢,因NAS網路儲存系統成本低廉、輕鬆資料存取備份以及儲存空間的擴充性佳。但也因設定簡易,連線至Internet便可隨時存取及共享各種類型資料,加上教育體系多數使用者缺乏資訊安全防護概念,極易導致學校面臨重大的資安風險。

Network Attached Storage網路儲存裝置

Network Attached Storage網路儲存裝置,簡稱NAS。最初是從傳統昂貴的大型檔案伺服器,分離出檔案共享、讀取、傳輸等等功能,透過減法的概念將不需要的配備功能剃除後,產生的低成本小型網路儲存伺服器。 於工作環境中為了建立易於管理的資料共享空間,集中管理並同步多台裝置的資料,選擇於單位內自建小型的NAS設備作為辦公或教學資料的共享平台是個相當熱門的選擇。 建置NAS系統的步驟容易,沒有IT人員的單位也可輕鬆建置完整功能的NAS檔案伺服器,但也因其建置過於簡易造成了許多單位的NAS設備未設定完善的外部存取限制,有心人士可輕易地透過網路掃描工具鎖定這些曝露於Internet的檔案伺服器,透過密碼爆破或CVE漏洞等方式取得系統的控制權限。

NAS 隱藏的資安風險

現今的NAS為了迎合消費者的需求,新增了許多額外的功能,如雲端相冊、小型路由器、VPN及各種開源的軟體套件的功能,但使用者卻未留意NAS裝置因其需要透過網路通訊串聯各設備達成雲端資料共享、開源軟體或任何與其連線的設備弱點都有可能成為隱藏的突破口,彙整近年來NAS裝置所隱藏的資安風險大約可包含以下幾點:

1. NAS作業系統漏洞:

當NAS本身的作業系統存在重大資安漏洞時,只要能夠存取NAS裝置的管理網頁即可繞過身份驗證階段無須輸入帳號密碼,透過漏洞即可取得裝置的完整控制權限,攻擊者可於裝置上植入後門程式或執行任意軟體。

較嚴重的案例為今年四月國內NAS廠牌,傳出重大的系統安全漏洞,使網路攻擊者由外部取得NAS裝置完整的存取權限,進而透過7-ZIP 將內部檔案全部加密並要求贖金。

2. 管理權限帳號弱密碼:

NAS裝置於第一次啟用裝置時,一般都會提供一組預設admin帳號及密碼供使用者登入調整設定,以國內廠牌威聯通為例,其新版本的作業系統預設的admin帳號密碼為該設備出廠時MAC位置具有足夠的密碼複雜度,但其舊版作業系統預設的密碼卻與帳號相同。

通常資安意識不足的使用者容易持續使用設備的預設帳號密碼,或是嫌棄密碼複雜度太高而降低其複雜度,這些行為都易造成NAS裝置被密碼爆破。

3. 周邊連線設備漏洞:

一般辦公環境中經常將NAS硬碟空間掛載至各台工作電腦的網路磁碟機,即可輕鬆透過網路連線達成單位內的資料共享,但是當與其連線的裝置出現漏洞時,也將威脅到NAS儲存空間的資料安全性。

近期國內發生的幾次針對企業的加密勒索案例中,當勒索軟體於企業內部網路橫向擴散並開始加密資料時,除感染設備本身的儲存空間外,其掛載的網路磁碟機空間便是勒索軟體們加密的首要目標。

NAS惡意軟體案例

美國網路安全局CISA與英國國家網路安全中心NCSC於去年7月27日研究的報告中指出,國產NAS廠牌QNAP於2019年年末爆發嚴重的QSnatch 惡意程式攻擊事件,並且已確認全球有超過6.2萬台的QNAP NAS已遭受感染。

QSnatch感染裝置後將透過DGA網域產生演算法對外部的C&C Server報到,並透過HTTP連線竊取NAS裝置的使用者帳戶及機密的log資訊後,對外開啟SSH後門方便攻擊者後續掌控NAS裝置。

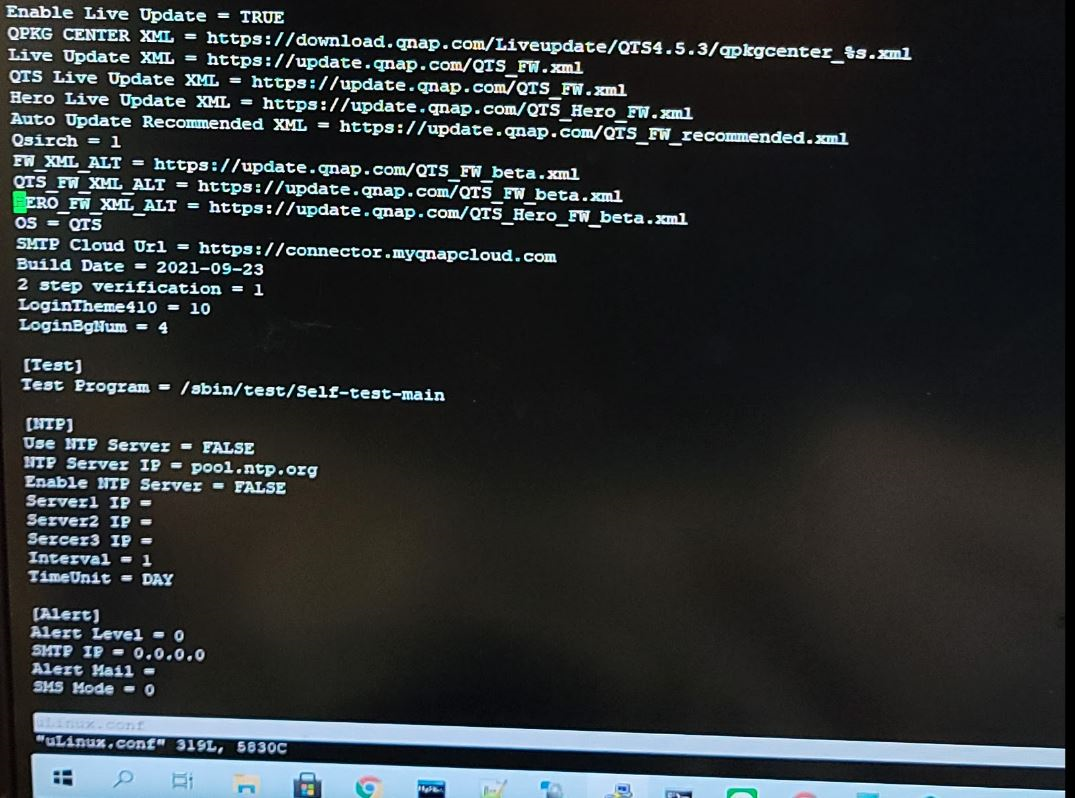

今年10月於學術網路內部也發現十多台設備感染QSnatch惡意程式,該惡意程式竄改QTS系統設定文件uLinux.conf如圖1所示,並將預設更新路徑由QNAP預設更新伺服器https://update.qnap.com修改為localhost,令受到感染的NAS裝置無法透過自動更新進行漏洞修補,有利於攻擊者長期掌控受感染設備。

圖1. QNAP NAS主機系統文件

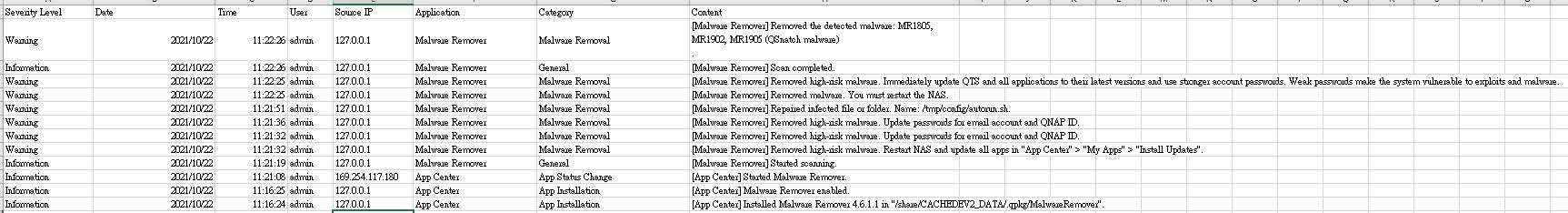

為解決QSnatch惡意程式所帶來的威脅,QNAP官方提供了新版本的QTS系統以及Malware Remover惡意程式掃描器的解決方案,於實際處理的QSnatch案例中,須先重置作業系統還原主機系統檔案的uLinux.conf設定後,再透過Malware Remover清除QSnatch惡意程式並更新韌體後才能完善的清除QSnatch所帶來的影響,圖2為 Malware Remover清除QSnatch惡意程式紀錄。

圖2. Malware Remover掃毒紀錄

結論

共享資料的辦公文化已成為全球趨勢,隨著GOOGLE取消教育機構的無限量儲存空間政策,NAS裝置勢必將成為資料儲存主流解決方案,因應對這些網路儲存裝置所帶來的各種資安風險,各單位IT人員也需改變防護策略。

結語

百密必有一疏,透過ISMS體系導入、驗證與落實,融入組織日常工作文化,確保資訊安全機密性、完整性、可用性的精神,促使資訊服務能不允許非授權的存取、不被竊改、破壞、持續運作不中斷就是最終目標;其實,組織如果能夠上下一心,加上高階主管支持,大家共同參與及維持資訊安全PDCA各階段的滾動檢討,輔以平時教育訓練與宣導來加深組織夥伴們的資訊安全認知。簡單來說,凝聚組織內部資安共識就是落實的關鍵重點,驗證之路當然就會順遂許多了!

為加強NAS裝置面對資安威脅的防禦能力,避免成為單位資安防護策略的破口,我們歸納了幾項建議供使用者參考:

1. 定期更新NAS裝置的作業系統及軟體版本

2. 設定防火牆限制可存取的IP範圍

3. 關閉未使用的網路協定(VPN、FTP、SSH、Telnet)

4. 啟用自動封鎖及帳號登入保護功能防止密碼爆破

5. 採用雙因子或多因子認證

6. 如無外部連線需求,建議將NAS 放置於內網虛擬環境

7. 定期更新內建防毒軟體病毒碼,並設定定期掃瞄作業

參考資料

1. iThome(多家資安廠商提出建議的緩解措施):

https://www.ithome.com.tw/news/143305

2. HKCERT(清理及防範QSnatch惡意軟件)

https://www.hkcert.org/tc/blog/qsnatch-malware-prevention-and-cleanup

3. TechNews科技新報(英美政府:QNAP NAS遭感染6.2萬台)

https://technews.tw/2020/08/01/62000-qnap-nas-devices-infected-with-persistent-qsnatch-malware/

4. TWCERTCC(網路儲存設備之資安威脅與防護)

https://www.twcert.org.tw/newepaper/cp-64-5161-d3442-3.html

5. 凌威科技(NAS是什麼?NAS推薦與基本介紹(2021年最新)

https://www.linwei.com.tw/forum-detail/73/

6. Cloudwards(NAS Security Guide 2021)

https://www.cloudwards.net/nas-security-guide/

7. F-Secure(New NAS vulnerabilities are pretty much as bad as they get)

https://www.f-secure.com/gb-en/press/p/new-nas-vulnerabilities-are-pretty-much-as-bad-as-they-get